Comment intercepter les données diffusées par les drones de DJI en OcuSync 2 ?

Les drones de DJI diffusent leurs données de vol en continu, à une courte distance – équivalente à la portée radio de ces appareils. Les informations transmises ne sont en théorie exploitables que par les matériels AeroScope, que DJI vend uniquement aux entités gouvernementales (voir ici). Pourtant plusieurs hackers avaient indiqué qu’il était possible d’accéder à ces données diffusées en temps réel sans disposer d’AeroScope.

Les drones de DJI diffusent leurs données de vol en continu, à une courte distance – équivalente à la portée radio de ces appareils. Les informations transmises ne sont en théorie exploitables que par les matériels AeroScope, que DJI vend uniquement aux entités gouvernementales (voir ici). Pourtant plusieurs hackers avaient indiqué qu’il était possible d’accéder à ces données diffusées en temps réel sans disposer d’AeroScope.

Pourquoi s’en inquiéter ?

Parce que les données diffusées par les drones de DJI contiennent la position du drone, son cap, sa vitesse, sa hauteur et son altitude et, surtout la position de la radiocommande – donc de son pilote. Ce sont des données critiques lors d’un conflit armé. Mais elles le sont aussi dans le cadre d’un usage militaire hors conflit, industriels, professionnel et loisir !

Parce que les données diffusées par les drones de DJI contiennent la position du drone, son cap, sa vitesse, sa hauteur et son altitude et, surtout la position de la radiocommande – donc de son pilote. Ce sont des données critiques lors d’un conflit armé. Mais elles le sont aussi dans le cadre d’un usage militaire hors conflit, industriels, professionnel et loisir !

Reverse engineering…

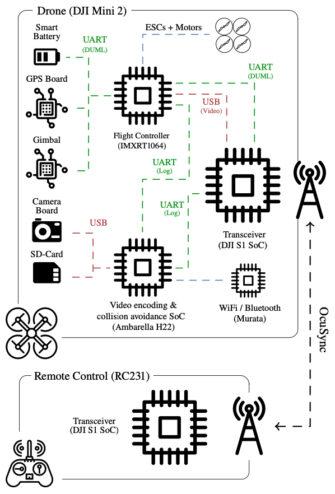

A l’occasion du Network and Distributed System Security (NDSS) Symposium 2023 qui s’est tenu à San Diego aux Etats-Unis, des chercheurs du Ruhr University Bochum et du CISPA Helmholtz Center for Information Security ont publié un document intitulé « Drone Security and the Mysterious Case of DJI’s DroneID », à consulter ici.

Ce qu’il nous apprend ?

« Dans cet article, nous analysons la sécurité et la confidentialité des drones, en nous concentrant sur le principal fabricant DJI avec sa part de marché de 94 %. […] Sur la base du reverse engineering du code de DJI, nous concevons un décodeur pour le protocole DroneID propriétaire de DJI, en utilisant uniquement du matériel électronique bon marché. Nous montrons que les données transmises ne sont pas cryptées, mais accessibles à tous, compromettant la vie privée de l’opérateur du drone. […] En utilisant une combinaison de reverse engineering, et une nouvelle approche de fuzzing [test à données aléatoires] adaptée au protocole de communication de DJI et une analyse matérielle, nous découvrons plusieurs failles critiques dans le firmware du drone qui permettent aux attaquants d’obtenir des privilèges élevés sur deux drones différents de DJI et leurs radiocommandes. Un tel accès root ouvre la voie pour désactiver ou contourner les contre-mesures et tromper les drones. Au total, nous avons trouvé 16 vulnérabilités, allant du déni de service à l’exécution de code arbitraire. 14 de ces bugs peuvent être déclenchés à distance via le smartphone de l’opérateur, nous permettant de planter le drone en plein vol ».

« Dans cet article, nous analysons la sécurité et la confidentialité des drones, en nous concentrant sur le principal fabricant DJI avec sa part de marché de 94 %. […] Sur la base du reverse engineering du code de DJI, nous concevons un décodeur pour le protocole DroneID propriétaire de DJI, en utilisant uniquement du matériel électronique bon marché. Nous montrons que les données transmises ne sont pas cryptées, mais accessibles à tous, compromettant la vie privée de l’opérateur du drone. […] En utilisant une combinaison de reverse engineering, et une nouvelle approche de fuzzing [test à données aléatoires] adaptée au protocole de communication de DJI et une analyse matérielle, nous découvrons plusieurs failles critiques dans le firmware du drone qui permettent aux attaquants d’obtenir des privilèges élevés sur deux drones différents de DJI et leurs radiocommandes. Un tel accès root ouvre la voie pour désactiver ou contourner les contre-mesures et tromper les drones. Au total, nous avons trouvé 16 vulnérabilités, allant du déni de service à l’exécution de code arbitraire. 14 de ces bugs peuvent être déclenchés à distance via le smartphone de l’opérateur, nous permettant de planter le drone en plein vol ».

Pour mémoire, DJI avait lancé un programme de recherche de bugs avec un système de prime, toujours d’actualité (voir ici). Les chercheurs ont préféré publier leurs résultats sans participer à l’initiative de DJI. Les chercheurs ont prévenu DJI via son programme Bounty Hunter – et DJI a indiqué avoir supprimé les vulnérabilités avant que le rapport ne soit publié.

Réaliser son propre AeroScope ?

L’équipe de chercheurs a publié sur Github de quoi réaliser un outil capable de capter et analyser les données ID diffusées par les drones de DJI fonctionnant avec OcuSync 2, les tests ayant été effectués avec un DJI Mini 2 et un Mavic Air 2. Envie d’essayer ? Le matériel utilisé est un Ettus USRP B205-Mini (environ 1500 €). Est-ce qu’il fonctionne avec les drones de DJI qui ne sont pas en OcuSync 2 ? Je n’ai pas la réponse…

L’équipe de chercheurs a publié sur Github de quoi réaliser un outil capable de capter et analyser les données ID diffusées par les drones de DJI fonctionnant avec OcuSync 2, les tests ayant été effectués avec un DJI Mini 2 et un Mavic Air 2. Envie d’essayer ? Le matériel utilisé est un Ettus USRP B205-Mini (environ 1500 €). Est-ce qu’il fonctionne avec les drones de DJI qui ne sont pas en OcuSync 2 ? Je n’ai pas la réponse…

Les différents types de Drone ID…

Il y a de quoi s’y perdre dans la jungle des Drone ID !

- Le DroneID de DJI est diffusé par tous les appareils de la marque, sans possibilité d’interrompre la diffusion. La lecture n’est possible, en théorie, qu’avec le matériel AeroScope de DJI uniquement disponible pour les entités gouvernementales. C’est celui-ci qui est décrit dans ce post.

- Le Remote ID américain est un requis réglementaire entré en vigueur aux Etats-Unis depuis le 16 septembre 2022 (voir ici). Ce Remote ID pourra être capté par n’importe quel smartphone équipé d’un logiciel, comme celui-ci.

- Le signalement électronique à distance est un requis réglementaire en France, imposé aux drones de plus de 800 grammes (voir ici). Il est destiné aux forces de l’ordre, mais il existe des outils de lecture comme celui-ici.

- L’identification directe à distance est un requis réglementaire en Europe qui sera imposé aux appareils avec marquage CE et indication de classes C1, C2, C3. Les caractéristiques des systèmes d’identification directe à distance ne sont pas encore finalisées – même si des matériels sont déjà proposés en classes C1 et C3.

Faut-il s’inquiéter de la diffusion des données par DJI ?

Pour le grand public et les professionnels, non, puisque de toutes manières les réglementations imposent aux Etats-Unis et en Europe la diffusion de ces données de telle sorte qu’elles soient faciles à capter ! Pour les militaires, les forces de l’ordre et les usages industriels sensibles, en revanche, la possibilité de capter cette diffusion est préoccupante.

Source : NDSS Symposium 2023

Même pas un petit commentaire franco-français que l’industrie du drone française est protégé et possède une fédération pour ça : drones4sec ? ;-P

« nous permettant de planter le drone en plein vol » : ça, ça pourrait servir rapidement en Ukraine, et probablement dans les deux camps …

@ Kroki : Peut-être, mais le doc indique la faille nécessite l’accès au smartphone lié à la radiocommande.

@ khancyr : Oups, je ne me souvenais même pas du nom 😎