Bug des lunettes FPV.One : c’était un acte malveillant selon Orqa

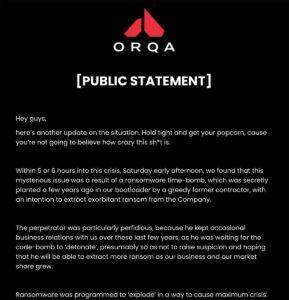

Les lunettes FPV.One Mk1 et Mk2 d’Orqa souffrent d’un bug qui les bloque en mode Bootloader à l’allumage si la date est correctement réglée. La société a communiqué à plusieurs reprises sur les réseaux sociaux sur le sujet, en promettant un correctif logiciel, puis en indiquant mettre en place un service de SAV gratuit. Mais elle a posté ce matin un autre message, assez étonnant ! Le voici, traduit en français.

Les lunettes FPV.One Mk1 et Mk2 d’Orqa souffrent d’un bug qui les bloque en mode Bootloader à l’allumage si la date est correctement réglée. La société a communiqué à plusieurs reprises sur les réseaux sociaux sur le sujet, en promettant un correctif logiciel, puis en indiquant mettre en place un service de SAV gratuit. Mais elle a posté ce matin un autre message, assez étonnant ! Le voici, traduit en français.

« Salut les gars, voici une autre mise à jour sur la situation. Tenez-vous bien et allez chercher du pop-corn, car vous n’allez pas croire à quel point ce foutoir est une folie.

Dans les 5 ou 6 heures qui ont suivi le début de cette crise, samedi en début d’après-midi, nous avons découvert que ce problème mystérieux était le résultat d’une bombe à retardement pour un ransomware, qui a été secrètement placée il y a quelques années dans notre bootloader par un ancien collaborateur, cupide, avec l’intention d’extorquer une rançon exorbitante à la société.

L’auteur du ransomware a été particulièrement perfide, car il a entretenu des relations d’affaires occasionnelles avec nous ces dernières années, tout en attendant que la bombe codée « explose », sans doute pour ne pas éveiller les soupçons et en espérant qu’il pourrait obtenir une rançon plus importante au fur et à mesure que notre entreprise et notre part de marché augmentaient.

Le ransomware a été imaginé pour « exploser » de manière à provoquer une crise maximale : il a été programmé pour s’activer un samedi de printemps, pendant un long week-end, lorsque la plupart d’entre vous devaient voler, et que nos équipes d’ingénieurs devaient profiter de leurs jours de repos mérités. Cela placerait supposément mis la société en mode panique et donnerait à l’auteur un effet de levier suffisant pour extorquer sa rançon.

Si, à présent, si vous dites que « ce doit être l’un des cybercrimes les plus stupides jamais commis dans l’histoire de la cybercriminalité », vous avez probablement raison.

La raison de tout cela, selon nous, est que l’auteur opérait avec une vision du monde très simpliste où, si vous planifiez une attaque par ransomware mais au lieu d’appeler votre rançon « rançon », vous l’appelez (très astucieusement) une « licence », votre attentat logiciel, tout d’un coup, cesse d’être un crime.

Malheureusement (pour l’auteur), un crime est un crime, et il semble qu’il commence à s’en apercevoir.

Nous supposons que l’agresseur a eu son moment de lucidité (« oh merde »), car nous avons été informés qu’il a commencé à publier des messages de panique, probablement dans le cadre d’une tentative de contrôle des dégâts mal ficelée. Il a publié un lien avec un fichier binaire non autorisé qui résout prétendument les problèmes causés par son logiciel malveillant.

VEUILLEZ NOTER : nous vous déconseillons fortement d’installer tout firmware non publié par Orqa. De plus : si vous envisagez d’installer un « correctif » consistant en un fichier binaire posté par une personne connue pour avoir secrètement introduit un logiciel malveillant à retardement dans un micrologiciel – réfléchissez-y à deux fois (c’est une plaisanterie, vous n’avez pas besoin de réfléchir : il ne faut SURTOUT PAS l’installer).

J’espère que vous comprendrez que, lorsque nous avons reçu la demande de rançon, nous devions tout garder confidentiel, car parallèlement aux efforts de l’équipe d’ingénierie pour vous faire voler à nouveau, notre équipe juridique travaillait pour préparer les preuves qui doivent être soumises aux autorités pour les poursuites pénales.

Nous n’avons pas souhaité rendre public le volet pénal de cet incident afin de ne pas mettre en péril les poursuites judiciaires et pénales en cours.

Cependant, étant donné que l’auteur a rendu public ce qu’il a fait et a publié ce que nous craignons être un autre firmware vérolé, nous avons décidé qu’il est dans l’intérêt de nos utilisateurs d’être informés de la situation et avertis des risques liés à l’installation d’un tel firmware sur leurs appareils.

Nous travaillons pour vous fournir un correctif fiable et autorisé dès que possible.

Nos tests sur la sécurité ont révélé que seule une fraction du code était affectée par ce firmware malveillant, et nous travaillons sur des correctifs au moment où nous parlons.

l’équipe d’Orqa ».

Pas mal, cette série Orqa avec son cliffhanger inattendu ! A suivre…

Source : Orqa

J’hésite entre LOL et OMG ?

Mais franchement, le consultant est le pire con …

Pas mieux, c’est d’un niveau d’absurdité affligeant.

Bon, et au passage on sait qu’il n’y à pas vraiment de relecture de code chez eux … peut-être que ça va changer ? 🙂

@JPH relecture de code ? 🙂 Ca fait 20 ans que je développe pour des éditeurs de logiciels bancaires, de transport, de magasins de grande distribution, etc… et je n’ai jamais eu de relecture de code, ni rencontré de service dédié à cela dans ma carrière 🙂

Alors penser qu’une petite boite qui fait des lunettes FPV dispose d’un tel service, c’est illusoire 🙂

@Xoci alors c’est moi qui suis déformé sur cet aspect. 😀

Il me faudra baisser mon niveau d’exigence si je change de domaine (et/ou de criticité).

Cela étant dit un bug découvert en relecture me cause moins de cauchemars que quelque chose d’aléatoire et difficile à reproduire 😀

@JPH : quand on voit les énormes problèmes de code qu’il y a dans l’industrie du jeux video (qui brasse pourtant bien plus que le FPV) la relecture du code semble en effet très minoritaire à inexistant. Ton niveau d’exigence doit se faire rare (ou du moins, trop peu de temps est laissé au dev pour le faire).

Niveau relecture de code et tests, je dirais que ça dépend vraiment des boîtes. Celles sérieuses le font, le autres non. Pas besoin d’un service dédié par contre.

L’industrie du drone devrait tendre vers les niveaux d’exigences de l’aéronautique (pour ce que ça veut dire) mais c’est le genre d’article qui montre bien qu’on en est encore loin et que les technos drones ne sont pas toutes fiables