Hacking de drones, faut-il s’inquiéter ?

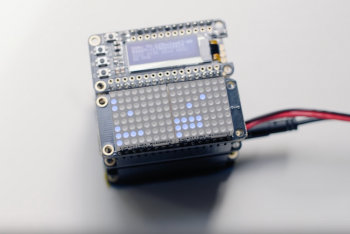

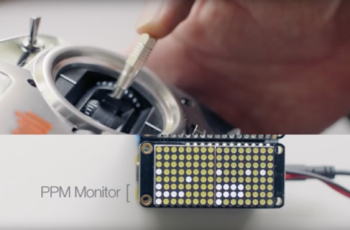

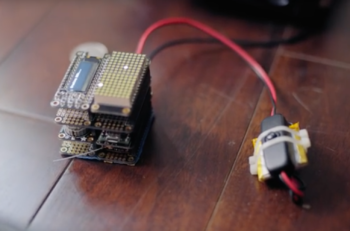

Un chercheur de Trend Micro, une société spécialiste des antivirus et de la sécurité informatique en général, a démontré avec un système de son cru, appelé Icarus, qu’il était en mesure de prendre la main sur des appareils pilotés avec des radiocommandes. Le protocole visé est le DSMX, qui équipe les appareils de marque Horizon Hobby, ses filiales et partenaires sous licence. Comment ça fonctionne ? A la différence des brouilleurs qui tentent de couper la liaison entre la radiocommande et le drone en l’« écrasant » par une puissance d’émission plus forte, la technique employée par Jonathan Andersson consiste à « écouter » les paquets de données émis, les déchiffrer puis en émettre d’autres. Le résultat, c’est la possibilité de prendre le contrôle de l’appareil. Vraiment d’en prendre le contrôle ? Plus précisément de donner des ordres comme s’ils étaient en provenance de la radiocommande d’origine. Mais selon l’affectation des voies, la prise de contrôle est plus ou moins efficace. Imaginez demander à couper les gaz et obtenir en retour que le drone hacké recule à toute vitesse !

Un chercheur de Trend Micro, une société spécialiste des antivirus et de la sécurité informatique en général, a démontré avec un système de son cru, appelé Icarus, qu’il était en mesure de prendre la main sur des appareils pilotés avec des radiocommandes. Le protocole visé est le DSMX, qui équipe les appareils de marque Horizon Hobby, ses filiales et partenaires sous licence. Comment ça fonctionne ? A la différence des brouilleurs qui tentent de couper la liaison entre la radiocommande et le drone en l’« écrasant » par une puissance d’émission plus forte, la technique employée par Jonathan Andersson consiste à « écouter » les paquets de données émis, les déchiffrer puis en émettre d’autres. Le résultat, c’est la possibilité de prendre le contrôle de l’appareil. Vraiment d’en prendre le contrôle ? Plus précisément de donner des ordres comme s’ils étaient en provenance de la radiocommande d’origine. Mais selon l’affectation des voies, la prise de contrôle est plus ou moins efficace. Imaginez demander à couper les gaz et obtenir en retour que le drone hacké recule à toute vitesse !

Ca fonctionne, ce hack ?

Oui, si l’on en croit la vidéo du chercheur. Est-ce reproductible ? Oui, tous les appareils évoluant avec du DSMX peuvent donc être potentiellement hackés. De nombreux articles ont conclus que le boitier Icarus permettait de pirater n’importe quel drone. Ce n’est pas le cas, il ne permet de prendre le contrôle que des machines DSMX. Le code source utilisé pour la manipulation n’a pas été publié. Cette méthode peut-elle être étendue à d’autres protocoles radio ? Très probablement, oui. « L’une des raisons », m’a expliqué Goebish, spécialiste du hacking et du reverse-engineering, « c’est que tous les protocoles commencent à être anciens. Pour conserver la compatibilité entre les modèles, les constructeurs ne touchent à rien ». DragOSR, de CanSecWest, indique que « tous les fabricants comptent sur le saut de fréquences pour « masquer » leurs émissions, mais elles sont faciles à reconstituer et captées avec un SDR (Software Defined Radio) ou par un analyseur logique sur leurs émetteurs. Il n’y a pas pas de couche d’authentification cryptée et sécurisée chez les constructeurs ».

Oui, si l’on en croit la vidéo du chercheur. Est-ce reproductible ? Oui, tous les appareils évoluant avec du DSMX peuvent donc être potentiellement hackés. De nombreux articles ont conclus que le boitier Icarus permettait de pirater n’importe quel drone. Ce n’est pas le cas, il ne permet de prendre le contrôle que des machines DSMX. Le code source utilisé pour la manipulation n’a pas été publié. Cette méthode peut-elle être étendue à d’autres protocoles radio ? Très probablement, oui. « L’une des raisons », m’a expliqué Goebish, spécialiste du hacking et du reverse-engineering, « c’est que tous les protocoles commencent à être anciens. Pour conserver la compatibilité entre les modèles, les constructeurs ne touchent à rien ». DragOSR, de CanSecWest, indique que « tous les fabricants comptent sur le saut de fréquences pour « masquer » leurs émissions, mais elles sont faciles à reconstituer et captées avec un SDR (Software Defined Radio) ou par un analyseur logique sur leurs émetteurs. Il n’y a pas pas de couche d’authentification cryptée et sécurisée chez les constructeurs ».

Plus loin…

Ce hack par Trend Micro permet plusieurs pistes de réflexions. La première, c’est la possibilité d’empêcher le survol de zones interdites. Une volonté affichée par les autorités, qui n’est pour l’instant qu’un doux rêve malgré les différents travaux menés un peu partout dans le monde. Pourrait-on envisager un appareil qui soit un outil efficace contre tous les appareils radiopilotés ? Théoriquement, oui. Dans la pratique, il faudrait s’attaquer à tous les protocoles, et ils sont nombreux. Pour conserver une solution d’un encombrement et d’un coût raisonnable, il faudrait se limiter aux protocoles les plus répandus. Ce serait parfait pour détecter des intrusions non malveillantes, par erreur ou par perte de contrôle du pilote par exemple. Mais un acte malveillant « bien mené » serait évidemment perpétré avec des outils moins répandus, et donc non détectés.

Ce hack par Trend Micro permet plusieurs pistes de réflexions. La première, c’est la possibilité d’empêcher le survol de zones interdites. Une volonté affichée par les autorités, qui n’est pour l’instant qu’un doux rêve malgré les différents travaux menés un peu partout dans le monde. Pourrait-on envisager un appareil qui soit un outil efficace contre tous les appareils radiopilotés ? Théoriquement, oui. Dans la pratique, il faudrait s’attaquer à tous les protocoles, et ils sont nombreux. Pour conserver une solution d’un encombrement et d’un coût raisonnable, il faudrait se limiter aux protocoles les plus répandus. Ce serait parfait pour détecter des intrusions non malveillantes, par erreur ou par perte de contrôle du pilote par exemple. Mais un acte malveillant « bien mené » serait évidemment perpétré avec des outils moins répandus, et donc non détectés.

Sécurisation

La seconde piste de réflexion, c’est la sécurisation des vols. Même si elle n’est pas encore applicable, la nouvelle loi promulguée le 25 octobre 2016 permet d’incriminer un pilote pour un acte malveillant… dont il n’est pourtant pas responsable s’il s’est fait hacker son appareil ! Le hack de Trend Micro va peut-être inciter les constructeurs à sécuriser leurs connexions. Des mots de passe pour les liaisons wifi, et modifiables (parce que ce n’est pas toujours le cas), du cryptage de données, et une intégration plus poussée des composants électroniques pour éviter les portes d’entrées pour les hackers. Goebish explique qu’il « existe maintenant des puces RF qui intègrent une bonne couche de sécurité. Avec des chips RF qui comprennent un processeur, on ne peut plus « sniffer » ce qu’il se passe à l’analyseur logique, ce qui rend une prise de contrôle beaucoup plus complexe ». Complexe mais pas impossible, puisque même les protocoles récents, comme le Zigbee, ou du moins sa partie dédiée au contrôle des lumières, peuvent être hackés, comme on peut le voir ici.

La seconde piste de réflexion, c’est la sécurisation des vols. Même si elle n’est pas encore applicable, la nouvelle loi promulguée le 25 octobre 2016 permet d’incriminer un pilote pour un acte malveillant… dont il n’est pourtant pas responsable s’il s’est fait hacker son appareil ! Le hack de Trend Micro va peut-être inciter les constructeurs à sécuriser leurs connexions. Des mots de passe pour les liaisons wifi, et modifiables (parce que ce n’est pas toujours le cas), du cryptage de données, et une intégration plus poussée des composants électroniques pour éviter les portes d’entrées pour les hackers. Goebish explique qu’il « existe maintenant des puces RF qui intègrent une bonne couche de sécurité. Avec des chips RF qui comprennent un processeur, on ne peut plus « sniffer » ce qu’il se passe à l’analyseur logique, ce qui rend une prise de contrôle beaucoup plus complexe ». Complexe mais pas impossible, puisque même les protocoles récents, comme le Zigbee, ou du moins sa partie dédiée au contrôle des lumières, peuvent être hackés, comme on peut le voir ici.

Pour répondre à la question « faut-il s’inquiéter », la réponse est « oui », parce qu’il est préférable de sécuriser les liaisons radios au plus vite, celles des drones, mais aussi, et c’est sans doute plus important encore, celles de tous les « objets connectés ».

Comme solution de protection à court terme, il suffit de mélanger l’ordre des canaux, donc crash assuré en cas de prise de contrôle.

Olivier C , faire crashé une machine n’a pas d’intéré. imagine un gars qui vole au dessus d’une foule (interdit) si on le fait crashé bant voilà les dégats….lol

Désolé pour mauvaise écriture, mal réveillé et sur le téléphone :p

S’inquiéter pour les Drones est louable. Mais ce hacking, ça se fait aussi pour les autos connectées et les avions de ligne. Bien entendu, c’est plus compliqué mais ca se fait.

La machine gère le futaba sfhss

Tant que le Hack est limité au protocole dsmx… après je pense que la probabilité de se faire pirater son drone par un geek dans la cambrousse est assez faible voir nulle, et ce sont mes zones de vol de prédilection, après si ce sont les autorités qui neutralise l’appareil faut assumer.

C’est opérationnel ou pas c’est autorisé par la loi drone

@Florent:

Si pour le propriétaire il y a l’intérêt que si on essaie de voler ton drone, il se crash direct vu que les canaux sont mélangés.

Donc celui qui essaie d’en prendre le contrôle prend la responsabilité de le faire crasher.

C’est l’équivalent légal de tirer un missile sur un avion, si il tombe sur une ville c’est pas vraiment la faute du pilote…

@Olivier C. : Oui, pour les machines on peut le faire…

Merci Fabienst

@ FacelVega : Absolument, c’est ce que j’exprime en fin de post, tous les objets connectés sont concernés…

@DUMONT guerlain : En fait, elle gère en théorie tous les FHSS, mais seul le protocole DSMX est inclus dans le code du boitier…

@ Fabienst : Bien sûr, le geek ne craint pas grand chose… Mais imaginons que le hack sot tourné vers le protocole FrSky. Imaginons une compétition de FPV racing. Quelqu’un se pointe avec un boitier et ruine l’événement sans que personne ne puisse rien y faire…

@ DUMONT guerlain : J’ai bien peur que la loi drones et les deux arrêtés ne prennent pas en compte la possibilité qu’un télépilote d’aéromodèle puisse être privé de sa connexion 😎

Ou alors ça tombe dans le cas d’une perte de contrôle. Fort heureusement, la loi sauve tout le monde puisque l’aéromodèle piraté est dans l’obligation d’actionner son signal sonore… Moi je me sens déjà beauuuuuuuuuuucoup plus rassuré avec cette loi.

Reste à savoir si le dispositif et son plan d’assemblage est déjà accessible sur la toile… maintenant il est certain que certains petits malins vont étudier la question et répandre rapidement leurs codes sources.

Alors sans vouloir donner d’idée aux malveillants, pour ruiner une competition de FPV, à ce jour il suffit d’avoir 8 emetteur 5.8Ghz 600mW et une batterie, pour un cout total d’environ 150€.

@Fred

Oui en effet, c’est l’un des plus grands risques.

Si le Hack se répand il est certain qu’il faudra trouver une parade pour sécuriser les communications.

@Olivier C. : Bien sûr ! (sauf avec du Connex)

@ Fabienst : Comme le chercheur n’a pas diffusé son code, on a un peu de répit 😉 Mais ça arrivera, tôt ou tard. Comme souvent, ça risque de poser un souci sur un usage auquel on ne s’attend pas, et pour lequel on ne sera pas préparé.

D’un autre côté l’aéromodelisme à survécu au temps de l’analogique… quand il suffisait de prendre la fréquence de son voisin par nuisance ou par accident pour lui ruiner sa machine hors de prix ?

Maintenant reste à savoir quelle parade et quel coût va nécessiter la sécurisation des protocoles de communications… mise à jour du firmware ou hardware …

@ Fabienst : La différence, c’est qu’on dépasse le cadre de l’aéromodélisme, je pense aux hordes de Phantom, Bebop, qui ont des protocoles assez figés…

@ Fred, Pour le Connex, comme c’est du Wifi, je pense qu’il doit y avoir pas mal d’émetteur qui sont capable de perturber le bazard

@Sylvain un simple rayonnement ciblé sur n’importe quelle fréquence suffit à brouiller celle-ci.

Petite précision de français, cryptage est un anglissisme, on dit chiffrement.

@fred: connex n’est pas à l’abri et 8 émetteurs 5.8GHz couvrant la bande complète et y’a plus de connex ni de réception analogique.

D’ailleurs à ce sujet il est dit que le connex est compatible avec les vtx analogique oui mais : le connex utilise la bande 5.8GHz classique et légale (25mW). Il utilise probablement le multiplexage temporel des canaux comme nos radios 2.4GHz qui permet de ne pas se soucier des autres pilotes également en 2.4GHz. Mais chaque vtx analogique sur le terrain occupe un canal 5.8ghz en permanence, il n’est pas multiplexé temporellement. Ok le Connex peut cohabiter avec un vtx analogique ou deux sur le terrain… après les canaux se réduisent et plus suffisamment place pour le connex ?

Il faudrait savoir avant d’investir dans du connex, avec combien d’autres pilote « fauchés » (ne pouvant pas se payer aussi un connex) il sera possible de voler !

Si qqu’un a la réponse. ..

@ airvb : Il a des fréquences communes en mode SRD qui sont celles du 5,8 GHz, mais il y a aussi usage de fréquences hors de portée des appareils 5,8 GHz classiques, entre 5,1 et 5,2 GHz. Donc pas de recouvrement, sauf sur des harmoniques (mais l’influence est minimale). Théoriquement tu peux voler à 8 en 5,8 GHz en même temps que 8 autres en 5,1 GHz (ce que je n’ai pas essayé, évidemment).